PPT ISM3 PowerPoint Presentation, free download ID2946340

CIBERSEGURIDAD. MODELOS Y ESTRATEGIA. EJE DE GESTIÓN Y GOBERNABILIDAD. Permite alinear el negocio y las estrategias de seguridad. Aborda los servicios que permiten al cliente definir su estrategia de ciberseguridad, apuntando a: Estándares y normativas. Buenas prácticas. Continuidad de negocio. Gestión de riesgos de la seguridad.

PPT estándares y buenas prácticas de seguridad informática PowerPoint Presentation ID2957423

Analiza modelos y buenas practicas de seguridad informatica. MODELO PARA AUDITAR LA GESTION & EL CONTROL DE LA INFORMACION & LA TECNOLOGIA. OBJETIVO DE LA SEGURIDAD DE LA INFORMACION ,ASI COMO DAR ACCESO A LA BASE DE DATOS A USUARIOS AUTORIZADOS. Be there for your students: A step by step guide plus…. Be there for your students: A step by.

Gestión de seguridad con ISM3 La alternativa luego de un Pentest YouTube

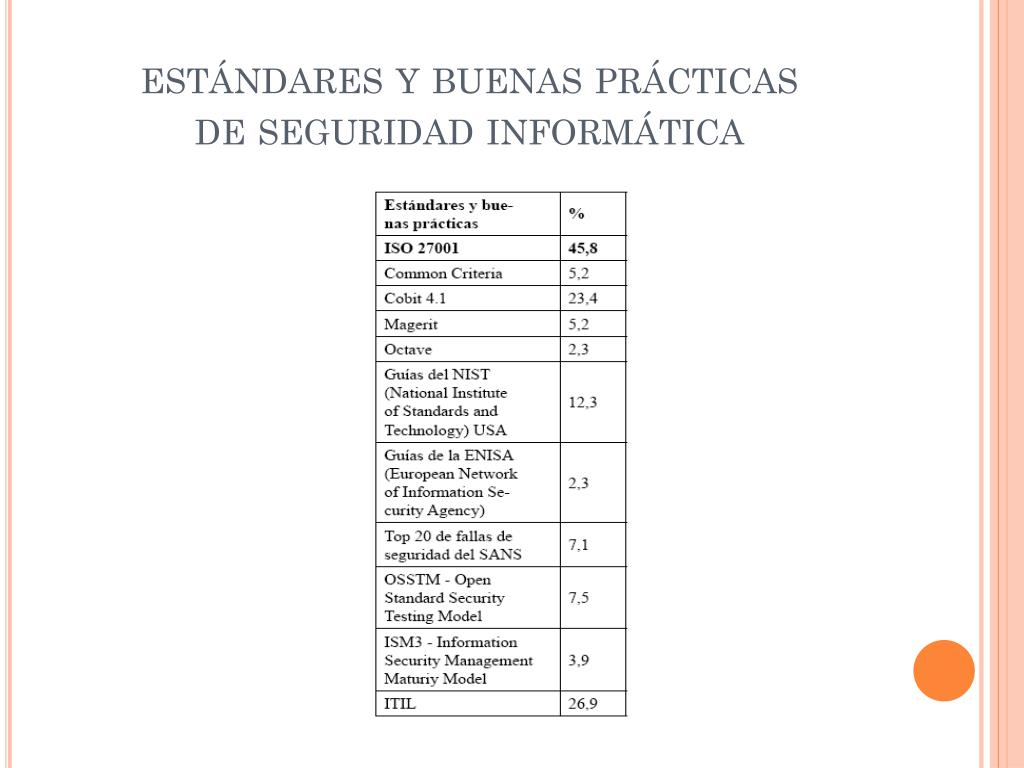

Analiza Modelos y Buenas Practicas de Seguridad Informática. COBIT La metodología COBIT se utiliza para planear, implementar, controlar y evaluar el gobierno sobre TIC; incorporando objetivos de control, directivas de auditoría, medidas de rendimiento y resultados, factores

Ism3 2

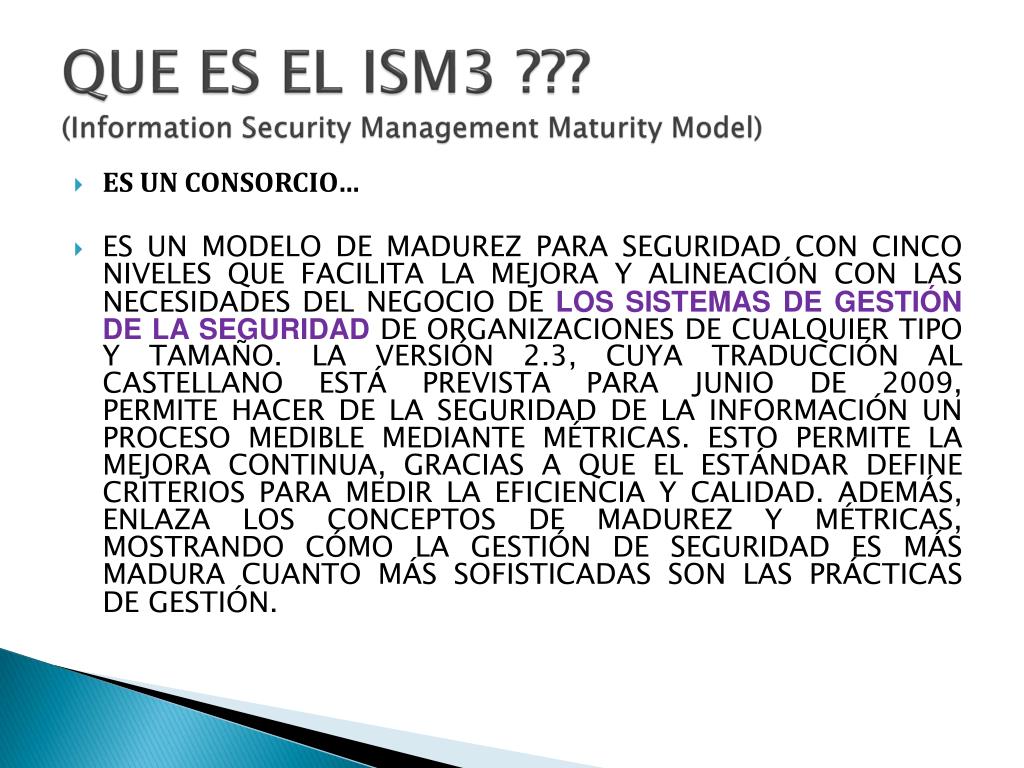

4. La publicación del ISM3 (Information Security Management Maturity Model) ofrece un nuevo enfoque de los sistemas de gestión de seguridad de la información (ISM). ISM3 nace de la observación del contraste existente entre el número de organizaciones certificadas ISO9000 (unas 350,000), y las certificadas BS7799-2:2002 (unos cientos en todo el mundo).

Tipos de seguridad informática Tecnologias de la informacion y comunicacion, Informática

Algunas características significativas de ISM3 son: • Métricas de Seguridad de la Información - "Lo que no se puede medir, no se puede gestionar, y lo que no se puede gestionar, no se puede mejorar" - ISM3 v1.20 hace de la seguridad un proceso medible mediante métricas de gestión de procesos, siendo probablemente el primer estándar que.

Buenas Practicas Seguridad Informatica, HD Png Download kindpng

0. El Modelo de Seguridad Informática de Alto Nivel (ISM3) es un marco de referencia para la gestión de la seguridad de la información. Está diseñado para ayudar a las organizaciones a identificar, gestionar y mitigar sus riesgos de seguridad informática. Está compuesto por las mejores prácticas de seguridad informática, incluyendo los.

PPT estándares y buenas prácticas de seguridad informática PowerPoint Presentation ID2957423

Modelos y buenas prácticas de seguridad informática: ITIL, COBIT, ISM3. https://docs.google.com/document/d/1Oh6zvbpKJ6LNQ59zBmLPh6vb0GFmwrUVN0Hfh6Wxq9s/edit?usp=sharing

Manual De Bunas Practicas Seguridad Informatica Software antivirus Seguridad y privacidad en

Avances, 2019, vol. 21, núm. 2, Abril-Junio, ISSN: 1562-3297 1562-3297 PDF generado a partir de XML-JATS4R por Redalyc Proyecto académico sin fines de lucro, desarrollado bajo la iniciativa de acceso abierto

Escuela Politécnica Nacional Buenas prácticas de seguridad informática.

Que Es El Estandar Ism3 | PDF | Seguridad de información | Itil. Scribd es red social de lectura y publicación más importante del mundo.

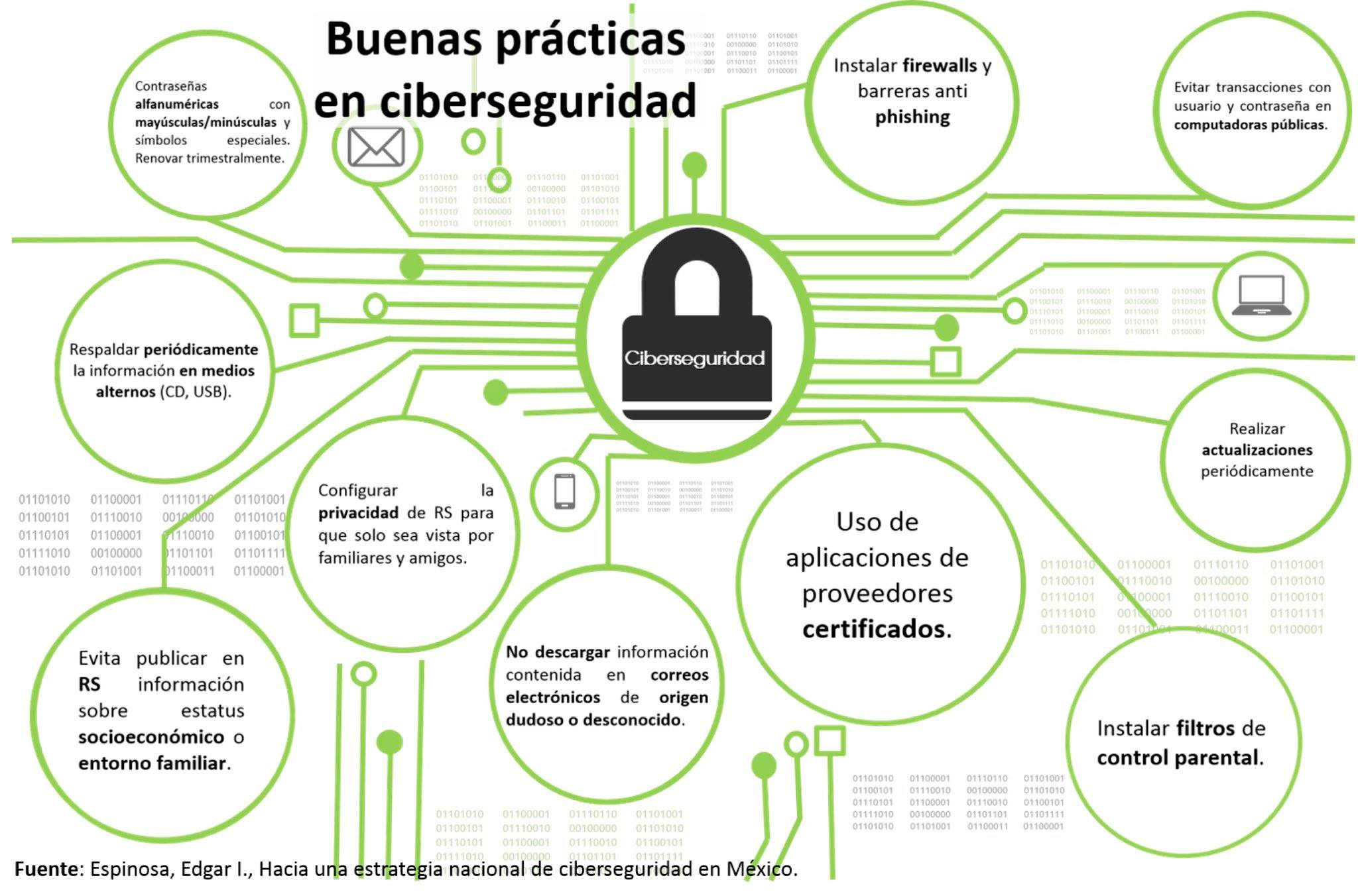

Conocimientos generales Buenas prácticas en Ciberseguridad Seguridad de la información

La metodología COBIT se utiliza para planear, implementar, controlar y evaluar el gobierno sobre TIC; incorporando objetivos de control, directivas de auditoría, medidas de rendimiento y resultados, factores críticos de éxito y modelos de madurez. Permite a las empresas aumentar su valor TIC y reducir los riesgos asociados a proyectos.

Seguridad de la información Empresa de Seguridad Privada y Vigilancia

ITIL ( Information Technology Infrastructure Library) es un compendio de buenas prácticas para que dentro de las empresas las áreas encargadas de la gestión de las tecnologías de la.

GUÍA DE BUENAS PRÁCTICAS PROYECTO SEGURIDAD INFORMÁTICA

Siglas vii Agradecimientos ix Resumen xi I. Introducción: Cuestiones de seguridad en el contexto de las Normas de Desempeño 1 Marco de sostenibilidad de IFC y cuestiones de seguridad 3

Plan de Seguridad Informatica Seguridad y privacidad en línea La seguridad informática

Modelos y Buenas Prácticas de Seguridad - Descargar como PDF o ver en línea de forma gratuita

Las 5 claves para fortalecer la seguridad informática empresarial Manuel Abreu Ortiz

Scribd es red social de lectura y publicación más importante del mundo.

Los Modelos y Buenas Prácticas de Seguridad Informática

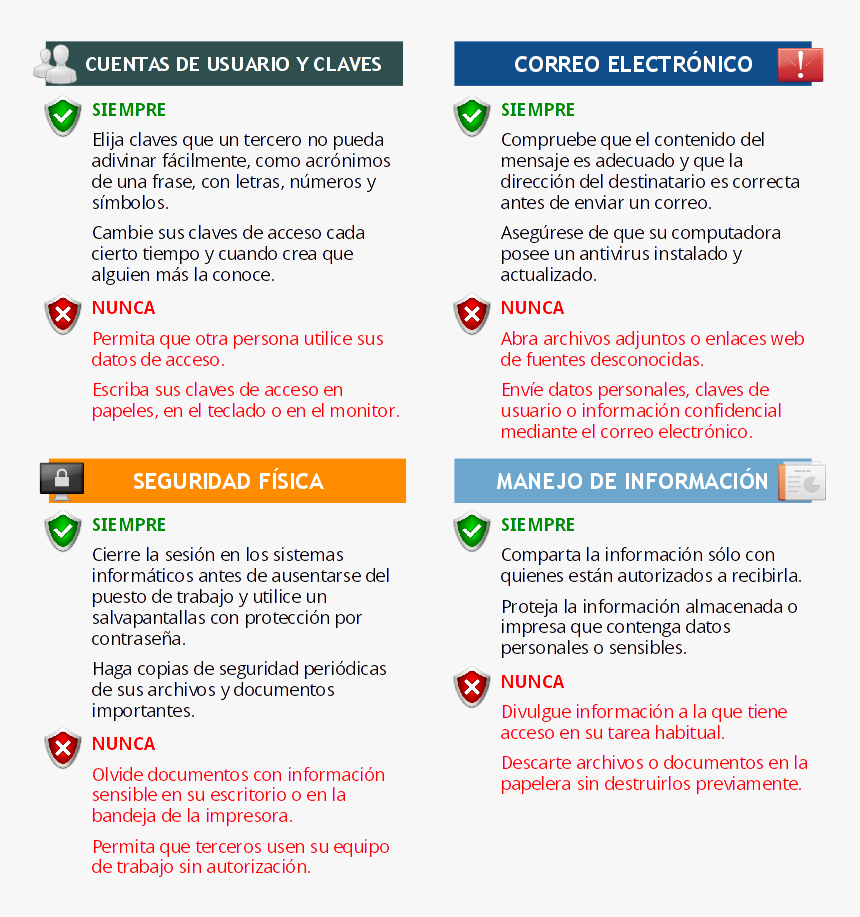

Buenas prácticas para proteger el entorno de información 4 Mantener actualizado el sistema operativo y las aplicaciones La historia del malware [2] nos brinda la respuesta de por qué es importante mantener actualizados los sistemas operativos (SO) y las aplicaciones [3] con sus correspondientes parches de seguridad, nombre que recibe el código que soluciona una debilidad en un SO o.

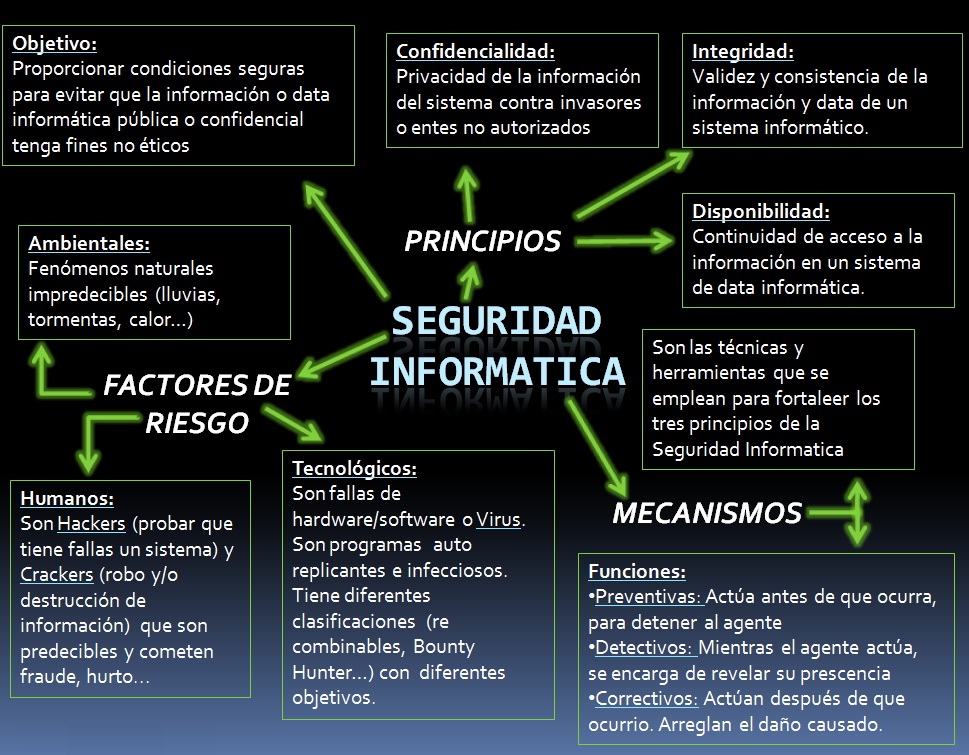

Establece la Seguridad Informatica Infografia de la seguridad informatica

IMPLEMENTACIÓN DE SGSI POR MEDIO DE O - ISM3. Como hemos visto antes hay una serie de estándares que se pueden utilizar con base para implementar la SGSI, la cuestión es cómo llegar a tener un Modelo de Gestión de la Seguridad Idóneo. O - ISM3 nos da un marco de referencia y consolida las buenas prácticas de TI de:

.